Nos fabricants forts

Tous les fabricants que nous avons mentionnés ont un point commun : ils travaillent en fonction des solutions !

Ainsi, nous ne vous proposons pas une solution unique - mais une solution adaptée à vos exigences et à votre entreprise !

Sophos - Un standard de sécurité pour différents sites

Sophos est l'un des leaders mondiaux des solutions de cybersécurité et propose des technologies innovantes pour protéger les entreprises et les particuliers contre les menaces d'Internet. Les solutions de Sophos comprennent des pare-feu, la sécurité des systèmes d'extrémité, la sécurité de la messagerie et bien plus encore.

L'une des caractéristiques particulières de Sophos est l'intégration de l'intelligence artificielle et de l'apprentissage automatique dans nombre de ses solutions de sécurité. Cela permet de détecter et de combattre les menaces rapidement et avec précision, avant qu'elles ne causent des dommages.

Fortinet - Spécialistes de la sécurité des données

Fortinet offre une protection sans faille sur toute la surface d'attaque, tout en répondant aux exigences de performance sans cesse croissantes de la mise en réseau sans frontières. L'architecture Fortinet Security Fabric offre une sécurité sans compromis pour répondre aux défis les plus critiques, que ce soit dans les environnements réseau, applicatifs, cloud ou mobiles.

Palo Alto Networks : des solutions de cybersécurité innovantes

Palo Alto Networks est le premier fournisseur mondial de produits, solutions et services dans le domaine de la cybersécurité. Basée à Santa Clara, en Californie, l'entreprise est active dans plus de 150 pays et compte plus de 80.000 clients. L'accent est mis sur la protection des entreprises contre tous les dangers et risques imaginables découlant de la numérisation croissante. Le portefeuille est constamment élargi et adapté aux nouveaux défis.

Ruckus - WiFi sans faille

Dans les espaces commerciaux et publics, il est de plus en plus important de proposer une infrastructure WLAN fiable. C'est exactement ce que Ruckus garantit : une connexion sans fil puissante qui fonctionne sans interruption et de manière performante, sans être perturbée par d'autres signaux. Pour garantir cela, Ruckus propose des solutions matérielles ainsi que diverses licences. En termes de prix, les offres sont extrêmement flexibles et peuvent ainsi couvrir de manière satisfaisante les petits comme les grands besoins. Que ce soit à l'intérieur ou à l'extérieur.

Stormshield - Protection par pare-feu avec des garanties complètes

Stormshield s'engage à offrir des solutions réseau faciles à intégrer et à utiliser, mais avec un impact minimal sur votre entreprise. Dans ce sens, Stormshield offre à ses clients des garanties solides et assez sûres d'elles. Par exemple, l'élimination de toutes les portes dérobées qui pourraient mettre en danger la sécurité informatique. Le groupe cible le plus important est donc celui des organisations qui exploitent des infrastructures critiques et sensibles sur le plan opérationnel. C'est pourquoi l'entreprise propose également des packs et des appliances ciblés pour certains secteurs comme l'approvisionnement en eau, les soins de santé et l'armée.

Analyse de sécurité Greenbone

Greenbone Security Manager est un outil de sécurité, ou plutôt un ensemble d'outils de sécurité, pour l'analyse des vulnérabilités informatiques des systèmes de réseau en ce qui concerne d'éventuelles failles de sécurité et pour la gestion du réseau dans ce sens. Greenbone est entièrement basé sur l'open source et peut être obtenu formellement en différentes versions. Il peut s'agir d'une appliance, d'une solution purement virtuelle ou d'un service basé sur le cloud. Il existe également une version d'essai gratuite, mais très limitée en termes de fonctionnalités.

Cambium Networks

Cambium Networks est l'un des principaux fournisseurs mondiaux d'infrastructures Wireless Fabric pour le haut débit et le Wi-Fi dans les entreprises et les foyers. Cambium Networks travaille avec des opérateurs de réseaux dans les secteurs de l'éducation, de la santé, des sites industriels et des collectivités locales, permettant à leurs partenaires de maximiser les performances du haut débit et du Wi-Fi de manière économique.

Ekahau teste des installations WiFi de toutes tailles

Une infrastructure WLAN bien établie est indispensable dans les entreprises qui sont connectées à Internet et qui dépendent d'une bonne connectivité. Ekahau aide à la mise en place de réseaux WLAN et au dépannage lorsque des problèmes apparaissent dans une structure WLAN existante. Une représentation graphique montre clairement et rapidement où se situent les lacunes de couverture dans votre réseau WLAN local. Il est ainsi possible de voir immédiatement où il faut intervenir. De même, ce Heatmapper d'une convivialité presque inégalée fait ses preuves lorsque vous réalisez un nouveau réseau WLAN à partir de zéro sur un nouveau site. Grâce à l'entrée du Heatmapper, vous pouvez le mettre en place de manière à garantir une couverture sans faille dès le départ.

SentinelOne Endpoint Security

La plateforme de sécurité SentinelOne Singularity permet aux équipes SOC & IT Operations de disposer d'une méthode plus efficace pour protéger les ressources informationnelles contre les menaces sophistiquées actuelles.

Singularity offre une protection différenciée des points d'accès, une détection et une réponse des points d'accès, une sécurité IoT, une sécurité cloud et des fonctionnalités d'opérations informatiques, consolidant plusieurs technologies existantes en une seule solution. Nous proposons des agents sentinelles autonomes et efficaces en termes de ressources pour Windows, Mac, Linux et Kubernetes, et nous prenons en charge une grande variété de facteurs de forme tels que les centres de données physiques, virtuels, VDI, les centres de données clients, les centres de données hybrides et les fournisseurs de services cloud.

SentinelOne Endpoint Security

La plateforme de sécurité SentinelOne Singularity permet aux équipes SOC & IT Operations de disposer d'une méthode plus efficace pour protéger les ressources informationnelles contre les menaces sophistiquées actuelles.

Singularity offre une protection différenciée des points d'accès, une détection et une réponse des points d'accès, une sécurité IoT, une sécurité cloud et des fonctionnalités d'opérations informatiques, consolidant plusieurs technologies existantes en une seule solution. Nous proposons des agents sentinelles autonomes et efficaces en termes de ressources pour Windows, Mac, Linux et Kubernetes, et nous prenons en charge une grande variété de facteurs de forme tels que les centres de données physiques, virtuels, VDI, les centres de données clients, les centres de données hybrides et les fournisseurs de services cloud.

SentinelOne Endpoint Security

La plateforme de sécurité SentinelOne Singularity permet aux équipes SOC & IT Operations de disposer d'une méthode plus efficace pour protéger les ressources informationnelles contre les menaces sophistiquées actuelles.

Singularity offre une protection différenciée des points d'accès, une détection et une réponse des points d'accès, une sécurité IoT, une sécurité cloud et des fonctionnalités d'opérations informatiques, consolidant plusieurs technologies existantes en une seule solution. Nous proposons des agents sentinelles autonomes et efficaces en termes de ressources pour Windows, Mac, Linux et Kubernetes, et nous prenons en charge une grande variété de facteurs de forme tels que les centres de données physiques, virtuels, VDI, les centres de données clients, les centres de données hybrides et les fournisseurs de services cloud.

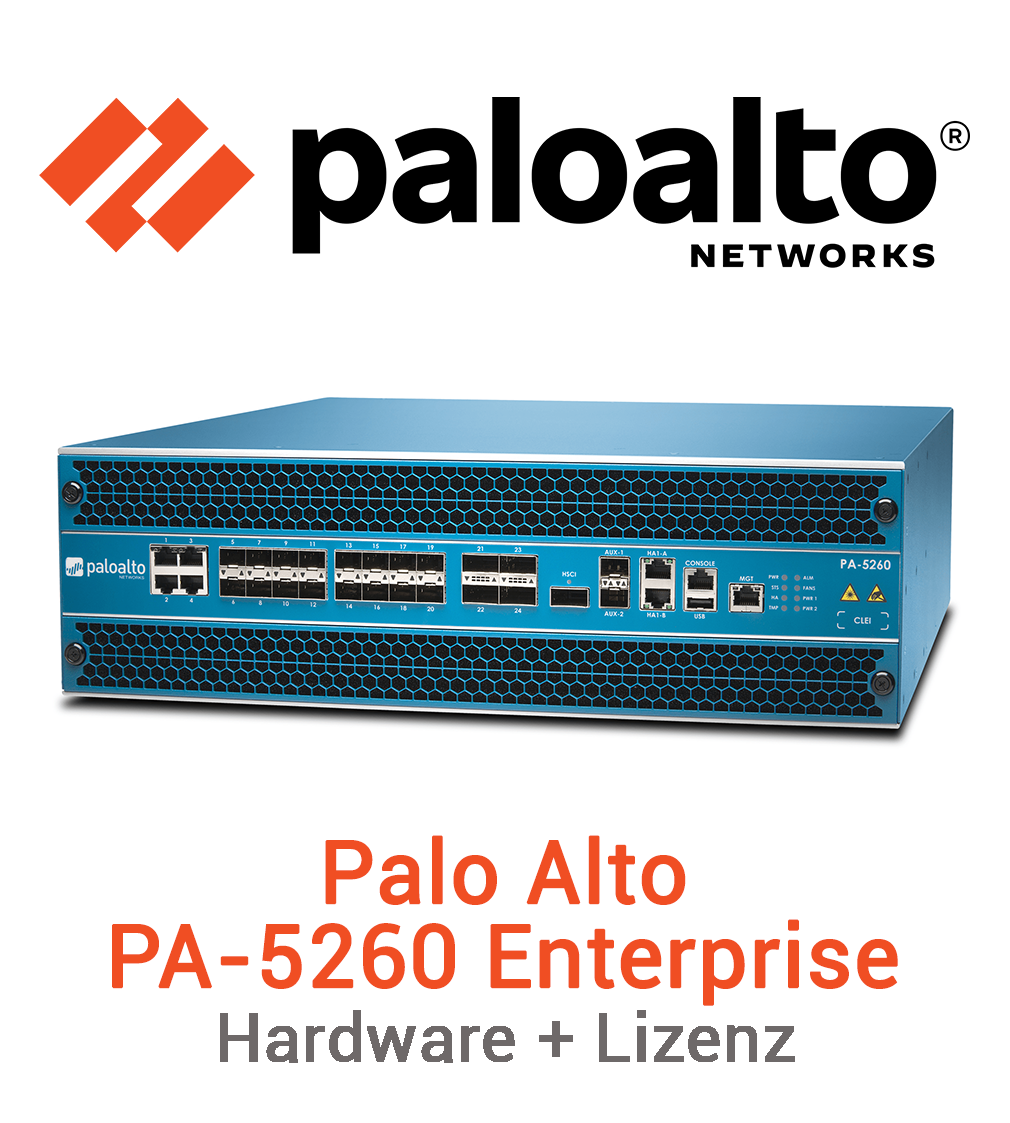

Les pare-feu nouvelle génération PA-5200 Series pilotés par ML de Palo Alto Networks – comprenant les modèles PA-5280, PA-5260, PA-5250 et PA-5220 – incarnent la solution idéale pour les data centers à connectivité haut débit, les passerelles Internet et les environnements de fournisseurs de services. Grâce à une mémoire et des processeurs dédiés, la gamme PA-5200 Series offre un débit pouvant atteindre 64 Gbit/s pour les fonctions réseau, la sécurité, la prévention des menaces et la gestion.

Points forts:

- Premier NGFW piloté par machine learning

- Onze fois dans la catégorie Leaders du Gartner Magic Quadrant des pare-feu réseau

- Leader au classement Forrester Wave : Enterprise Firewalls, Q4 2022

- Sécurité 5G-native pour le Multi-access Edge Computing (MEC) et la transformation 5G des entreprises et des fournisseurs de services

- Extension de la visibilité et de la sécurité à tous les dispositifs IoT, même non gérés, sans déploiement de capteurs supplémentaires

- Haute disponibilité avec modes actif/actif et actif/passif

- Performances prévisibles grâce à ses services de sécurité

- Administration centralisée avec gestion de la sécurité réseau par Panorama

- Investissements de sécurité maximisés et protection contre les perturbations avec Strata™ Cloud Manager

Le tout premier pare-feu nouvelle génération (NGFW) piloté par machine learning assure une protection contre les menaces inconnues, une visibilité totale (y compris sur le parc IoT) et une réduction des erreurs grâce à des recommandations automatiques de politiques. Le système d’exploitation des PA-5200 Series, PAN-OS ® , est le même que sur tous les pare-feu nouvelle génération de Palo Alto Networks. PAN-OS classifie en natif l’ensemble du trafic (applications, menaces et contenus), puis l’associe à l’utilisateur concerné, peu importe le lieu ou le type d’appareil utilisé. L’application, le contenu et l’utilisateur – autrement dit le triptyque indispensable à la bonne marche de votre entreprise – servent ensuite de base aux politiques de sécurité. À la clé : un renforcement de votre sécurité et une réduction du temps de réponse à incident.

Le nombre croissant d'attaques bien camouflées et automatisées est devenu l'une des principales préoccupations des équipes de sécurité réseau. Les pirates modernes ont accès à des outils sophistiqués, utilisent des modèles "as-a-service" à visée criminelle et détournent des versions de solutions Red Team courantes - et font donc plus rapidement plus de dégâts avec des attaques à long terme et soigneusement dissimulées. Les cyberattaques utilisant l'outil de test d'intrusion Cobalt Strike, facile d'accès et hautement personnalisable, ont augmenté de 73 % par rapport à l'année précédente. Et ce n'est que le début d'une nouvelle vague d'attaques bien camouflées auxquelles les entreprises sont aujourd'hui exposées.1 Les méthodes de cryptage sont également utilisées par des acteurs malveillants pour contourner les mesures de sécurité traditionnelles. Des études montrent que les logiciels malveillants sont désormais principalement introduits par le biais de connexions cryptées.2 La sécurité du réseau doit suivre ces évolutions afin de mettre un terme aux menaces bien camouflées et inconnues.

Le nombre croissant d'attaques bien camouflées et automatisées est devenu l'une des principales préoccupations des équipes de sécurité réseau. Les pirates modernes ont accès à des outils sophistiqués, utilisent des modèles "as-a-service" à visée criminelle et détournent des versions de solutions Red Team courantes - et font donc plus rapidement plus de dégâts avec des attaques à long terme et soigneusement dissimulées. Les cyberattaques utilisant l'outil de test d'intrusion Cobalt Strike, facile d'accès et hautement personnalisable, ont augmenté de 73 % par rapport à l'année précédente. Et ce n'est que le début d'une nouvelle vague d'attaques bien camouflées auxquelles les entreprises sont aujourd'hui exposées.1 Les méthodes de cryptage sont également utilisées par des acteurs malveillants pour contourner les mesures de sécurité traditionnelles. Des études montrent que les logiciels malveillants sont désormais principalement introduits par le biais de connexions cryptées.2 La sécurité du réseau doit suivre ces évolutions afin de mettre un terme aux menaces bien camouflées et inconnues.

Les pare-feu nouvelle génération PA-5200 Series pilotés par ML de Palo Alto Networks – comprenant les modèles PA-5280, PA-5260, PA-5250 et PA-5220 – incarnent la solution idéale pour les data centers à connectivité haut débit, les passerelles Internet et les environnements de fournisseurs de services. Grâce à une mémoire et des processeurs dédiés, la gamme PA-5200 Series offre un débit pouvant atteindre 64 Gbit/s pour les fonctions réseau, la sécurité, la prévention des menaces et la gestion.

Points forts:

- Premier NGFW piloté par machine learning

- Onze fois dans la catégorie Leaders du Gartner Magic Quadrant des pare-feu réseau

- Leader au classement Forrester Wave : Enterprise Firewalls, Q4 2022

- Sécurité 5G-native pour le Multi-access Edge Computing (MEC) et la transformation 5G des entreprises et des fournisseurs de services

- Extension de la visibilité et de la sécurité à tous les dispositifs IoT, même non gérés, sans déploiement de capteurs supplémentaires

- Haute disponibilité avec modes actif/actif et actif/passif

- Performances prévisibles grâce à ses services de sécurité

- Administration centralisée avec gestion de la sécurité réseau par Panorama

- Investissements de sécurité maximisés et protection contre les perturbations avec Strata™ Cloud Manager

Le tout premier pare-feu nouvelle génération (NGFW) piloté par machine learning assure une protection contre les menaces inconnues, une visibilité totale (y compris sur le parc IoT) et une réduction des erreurs grâce à des recommandations automatiques de politiques. Le système d’exploitation des PA-5200 Series, PAN-OS ® , est le même que sur tous les pare-feu nouvelle génération de Palo Alto Networks. PAN-OS classifie en natif l’ensemble du trafic (applications, menaces et contenus), puis l’associe à l’utilisateur concerné, peu importe le lieu ou le type d’appareil utilisé. L’application, le contenu et l’utilisateur – autrement dit le triptyque indispensable à la bonne marche de votre entreprise – servent ensuite de base aux politiques de sécurité. À la clé : un renforcement de votre sécurité et une réduction du temps de réponse à incident.

Le nombre croissant d'attaques bien camouflées et automatisées est devenu l'une des principales préoccupations des équipes de sécurité réseau. Les pirates modernes ont accès à des outils sophistiqués, utilisent des modèles "as-a-service" à visée criminelle et détournent des versions de solutions Red Team courantes - et font donc plus rapidement plus de dégâts avec des attaques à long terme et soigneusement dissimulées. Les cyberattaques utilisant l'outil de test d'intrusion Cobalt Strike, facile d'accès et hautement personnalisable, ont augmenté de 73 % par rapport à l'année précédente. Et ce n'est que le début d'une nouvelle vague d'attaques bien camouflées auxquelles les entreprises sont aujourd'hui exposées.1 Les méthodes de cryptage sont également utilisées par des acteurs malveillants pour contourner les mesures de sécurité traditionnelles. Des études montrent que les logiciels malveillants sont désormais principalement introduits par le biais de connexions cryptées.2 La sécurité du réseau doit suivre ces évolutions afin de mettre un terme aux menaces bien camouflées et inconnues.

Le nombre croissant d'attaques bien camouflées et automatisées est devenu l'une des principales préoccupations des équipes de sécurité réseau. Les pirates modernes ont accès à des outils sophistiqués, utilisent des modèles "as-a-service" à visée criminelle et détournent des versions de solutions Red Team courantes - et font donc plus rapidement plus de dégâts avec des attaques à long terme et soigneusement dissimulées. Les cyberattaques utilisant l'outil de test d'intrusion Cobalt Strike, facile d'accès et hautement personnalisable, ont augmenté de 73 % par rapport à l'année précédente. Et ce n'est que le début d'une nouvelle vague d'attaques bien camouflées auxquelles les entreprises sont aujourd'hui exposées.1 Les méthodes de cryptage sont également utilisées par des acteurs malveillants pour contourner les mesures de sécurité traditionnelles. Des études montrent que les logiciels malveillants sont désormais principalement introduits par le biais de connexions cryptées.2 La sécurité du réseau doit suivre ces évolutions afin de mettre un terme aux menaces bien camouflées et inconnues.

Les pare-feu nouvelle génération PA-5200 Series pilotés par ML de Palo Alto Networks – comprenant les modèles PA-5280, PA-5260, PA-5250 et PA-5220 – incarnent la solution idéale pour les data centers à connectivité haut débit, les passerelles Internet et les environnements de fournisseurs de services. Grâce à une mémoire et des processeurs dédiés, la gamme PA-5200 Series offre un débit pouvant atteindre 64 Gbit/s pour les fonctions réseau, la sécurité, la prévention des menaces et la gestion.

Points forts:

- Premier NGFW piloté par machine learning

- Onze fois dans la catégorie Leaders du Gartner Magic Quadrant des pare-feu réseau

- Leader au classement Forrester Wave : Enterprise Firewalls, Q4 2022

- Sécurité 5G-native pour le Multi-access Edge Computing (MEC) et la transformation 5G des entreprises et des fournisseurs de services

- Extension de la visibilité et de la sécurité à tous les dispositifs IoT, même non gérés, sans déploiement de capteurs supplémentaires

- Haute disponibilité avec modes actif/actif et actif/passif

- Performances prévisibles grâce à ses services de sécurité

- Administration centralisée avec gestion de la sécurité réseau par Panorama

- Investissements de sécurité maximisés et protection contre les perturbations avec Strata™ Cloud Manager

Le tout premier pare-feu nouvelle génération (NGFW) piloté par machine learning assure une protection contre les menaces inconnues, une visibilité totale (y compris sur le parc IoT) et une réduction des erreurs grâce à des recommandations automatiques de politiques. Le système d’exploitation des PA-5200 Series, PAN-OS ® , est le même que sur tous les pare-feu nouvelle génération de Palo Alto Networks. PAN-OS classifie en natif l’ensemble du trafic (applications, menaces et contenus), puis l’associe à l’utilisateur concerné, peu importe le lieu ou le type d’appareil utilisé. L’application, le contenu et l’utilisateur – autrement dit le triptyque indispensable à la bonne marche de votre entreprise – servent ensuite de base aux politiques de sécurité. À la clé : un renforcement de votre sécurité et une réduction du temps de réponse à incident.

Le nombre croissant d'attaques bien camouflées et automatisées est devenu l'une des principales préoccupations des équipes de sécurité réseau. Les pirates modernes ont accès à des outils sophistiqués, utilisent des modèles "as-a-service" à visée criminelle et détournent des versions de solutions Red Team courantes - et font donc plus rapidement plus de dégâts avec des attaques à long terme et soigneusement dissimulées. Les cyberattaques utilisant l'outil de test d'intrusion Cobalt Strike, facile d'accès et hautement personnalisable, ont augmenté de 73 % par rapport à l'année précédente. Et ce n'est que le début d'une nouvelle vague d'attaques bien camouflées auxquelles les entreprises sont aujourd'hui exposées.1 Les méthodes de cryptage sont également utilisées par des acteurs malveillants pour contourner les mesures de sécurité traditionnelles. Des études montrent que les logiciels malveillants sont désormais principalement introduits par le biais de connexions cryptées.2 La sécurité du réseau doit suivre ces évolutions afin de mettre un terme aux menaces bien camouflées et inconnues.

Alors que de plus en plus d'applications sont déplacées vers le cloud et que les employés sont de plus en plus mobiles, il devient encore plus important - et difficile - de protéger les entreprises contre les attaques web. Les menaces basées sur le web, comme le phishing ou d'autres attaques sans fichier, sont en augmentation et deviennent plus rapides et plus sophistiquées que jamais, mais de nombreuses solutions de sécurité web continuent de s'appuyer exclusivement sur des bases de données de sites web malveillants connus, qui deviennent rapidement obsolètes en raison des centaines de milliers de nouvelles menaces qui apparaissent chaque jour.

Advanced URL Filtering de Palo Alto Networks offre une protection web de premier ordre aux entreprises modernes. Grâce à cette solution puissante, les clients bénéficient à la fois des capacités de notre base de données d'URL malveillantes réputée et de la première fonction de protection web en temps réel basée sur l'apprentissage en profondeur du secteur. Ils sont ainsi en mesure de détecter et de bloquer automatiquement et immédiatement les menaces Web nouvelles et ciblées. C'est une protection en temps réel pour les entreprises.

Les acteurs modernes de la menace ont aujourd'hui deux avantages majeurs sur les entreprises : les possibilités et l'accessibilité. Avec l'adoption de méthodes de travail hybrides, le passage au cloud et la croissance rapide des applications IoT et SaaS, la surface d'attaque a augmenté, ce qui offre aux acteurs de la menace davantage de possibilités d'infiltrer une entreprise. En outre, les offres de ransomware-as-a-service et d'automatisation ont abaissé la barrière technique pour le déploiement de campagnes sophistiquées de logiciels malveillants et ont donné aux acteurs de la menace l'accès aux outils dont ils ont besoin pour augmenter le volume, la gravité et l'ampleur des attaques.

Le DNS (Domain Name System) sert souvent de porte d'entrée aux pirates. En raison de sa large diffusion et du volume élevé du trafic, il est facile pour les pirates de dissimuler leurs activités. Les chercheurs en menaces de l'unité 42 de Palo Alto Networks ont constaté que 80 % des variantes de logiciels malveillants utilisent le DNS pour lancer des activités de commande et de contrôle (C2). Les attaquants abusent du DNS dans différentes méthodes pour introduire des logiciels malveillants et expulser des données. Les équipes de sécurité manquent souvent de visibilité sur ces processus. Elles ne peuvent donc pas prendre de mesures de défense efficaces. Les approches actuelles négligent l'automatisation, inondent souvent littéralement les équipes de données non coordonnées provenant de diverses solutions ponctuelles ou exigent des modifications de l'infrastructure DNS qui peuvent non seulement être facilement contournées, mais nécessitent également une maintenance continue. Il est grand temps de reprendre le contrôle du trafic DNS.

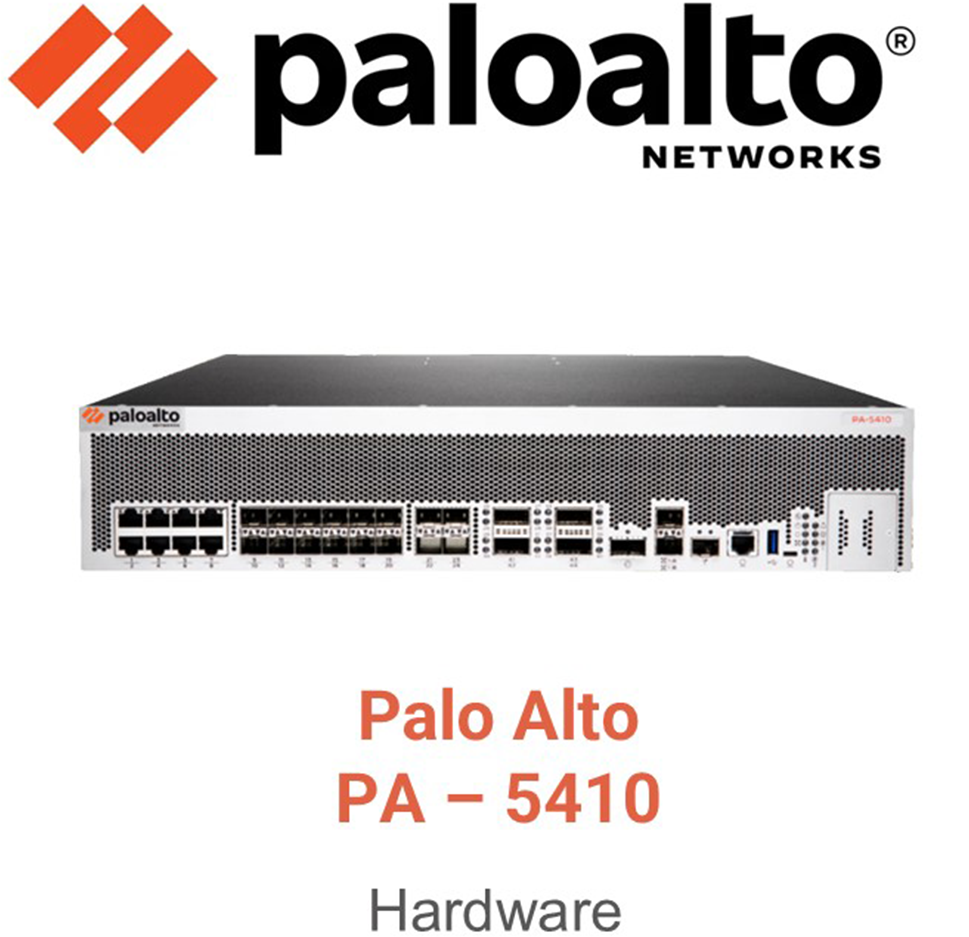

La série PA-5400 de Palo Alto Networks – composée des modèles PA-5445, PA-5440, PA-5430, PA-5420 et PA-5410 – offre une solution puissante et innovante pour protéger les centres de données à haute vitesse, les passerelles Internet et les environnements des fournisseurs de services. Ces pare-feux de nouvelle génération (NGFW) sécurisent tout le trafic, y compris les données chiffrées, et sont les premiers pare-feux au monde à intégrer l’apprentissage automatique (ML) en leur cœur.

Sécurité de nouvelle génération alimentée par le ML

- Protection en ligne sans signatures : Arrête les attaques inconnues, y compris celles basées sur des fichiers, et bloque immédiatement les nouvelles tentatives de phishing.

- Processus ML pris en charge par le cloud : Met à jour les pare-feux avec des signatures sans délai et des instructions en temps réel.

- Protection IoT : Détecte les appareils IoT grâce à une analyse comportementale et recommande automatiquement des politiques de sécurité.

- Recommandations de politiques automatisées : Réduit les erreurs humaines et fait gagner un temps précieux.

Transparence complète grâce à l'inspection de la couche 7

- Identifie les applications indépendamment du port, du protocole, du chiffrement ou des techniques d'évasion.

- Permet une utilisation sécurisée des applications grâce à des politiques personnalisables et granulaires pour les autorisations, l'inspection et le modelage du trafic.

- Permet la création d'étiquettes et de rapports App-ID™ personnalisés, incluant des analyses détaillées des applications SaaS autorisées et non autorisées.

- Protège contre l’exfiltration de données en détectant et bloquant en temps réel les fichiers et modèles de données potentiellement malveillants.

Architecture de sécurité puissante avec PAN-OS®

- Élément de contrôle central : PAN-OS® est la base de tous les NGFW de Palo Alto et permet une classification native du trafic, des menaces et des contenus.

- Sécurité centrée sur l'utilisateur : Relie le trafic aux identités des utilisateurs indépendamment de leur localisation ou de leur appareil.

- Réponse plus rapide aux incidents : Les politiques de sécurité sont basées sur les applications, le contenu et les utilisateurs, améliorant la posture de sécurité et réduisant les délais de réponse.

Les entreprises comptent aujourd'hui trois fois plus d'appareils IoT connectés que d'utilisateurs.1 Les entreprises ont besoin de ces appareils pour faire fonctionner leur entreprise, mais ne peuvent pas leur faire confiance. Les appareils connectés représentent un risque immense en matière de cybersécurité, car ils sont vulnérables, ne sont pas vus et ne sont pas modifiés. En fait, 57 % de ces appareils, souvent livrés avec leurs propres vulnérabilités, sont vulnérables à des attaques de gravité moyenne ou élevée. C'est particulièrement inquiétant lorsqu'ils sont connectés au réseau et qu'ils ont un accès libre. Les équipes de sécurité qui ne sont que rarement impliquées dans l'approvisionnement trouvent qu'il est extrêmement difficile de sécuriser ces appareils, car ils sont incroyablement variés, ont des cycles de vie longs et ne sont pas couverts par les contrôles de sécurité traditionnels.

L'assistance de Palo Alto est obligatoire. Il n'est pas possible d'utiliser un pare-feu sans assistance

Pendant des années, les entreprises ont tenté de placer toutes leurs applications, données et appareils dans des environnements gérés afin d'obtenir une meilleure visibilité et un meilleur contrôle des risques.

PAN-OS SD-WAN vous permet de déployer facilement une architecture SD-WAN de bout en bout avec une sécurité et une connectivité de premier ordre intégrées de manière native.

Le nombre croissant d'attaques bien camouflées et automatisées est devenu l'une des principales préoccupations des équipes de sécurité réseau. Les pirates modernes ont accès à des outils sophistiqués, utilisent des modèles "as-a-service" à visée criminelle et détournent des versions de solutions Red Team courantes - et font donc plus rapidement plus de dégâts avec des attaques à long terme et soigneusement dissimulées. Les cyberattaques utilisant l'outil de test d'intrusion Cobalt Strike, facile d'accès et hautement personnalisable, ont augmenté de 73 % par rapport à l'année précédente. Et ce n'est que le début d'une nouvelle vague d'attaques bien camouflées auxquelles les entreprises sont aujourd'hui exposées.1 Les méthodes de cryptage sont également utilisées par des acteurs malveillants pour contourner les mesures de sécurité traditionnelles. Des études montrent que les logiciels malveillants sont désormais principalement introduits par le biais de connexions cryptées.2 La sécurité du réseau doit suivre ces évolutions afin de mettre un terme aux menaces bien camouflées et inconnues.

Alors que de plus en plus d'applications sont déplacées vers le cloud et que les employés sont de plus en plus mobiles, il devient encore plus important - et difficile - de protéger les entreprises contre les attaques web. Les menaces basées sur le web, comme le phishing ou d'autres attaques sans fichier, sont en augmentation et deviennent plus rapides et plus sophistiquées que jamais, mais de nombreuses solutions de sécurité web continuent de s'appuyer exclusivement sur des bases de données de sites web malveillants connus, qui deviennent rapidement obsolètes en raison des centaines de milliers de nouvelles menaces qui apparaissent chaque jour.

Advanced URL Filtering de Palo Alto Networks offre une protection web de premier ordre aux entreprises modernes. Grâce à cette solution puissante, les clients bénéficient à la fois des capacités de notre base de données d'URL malveillantes réputée et de la première fonction de protection web en temps réel basée sur l'apprentissage en profondeur du secteur. Ils sont ainsi en mesure de détecter et de bloquer automatiquement et immédiatement les menaces Web nouvelles et ciblées. C'est une protection en temps réel pour les entreprises.

Les acteurs modernes de la menace ont aujourd'hui deux avantages majeurs sur les entreprises : les possibilités et l'accessibilité. Avec l'adoption de méthodes de travail hybrides, le passage au cloud et la croissance rapide des applications IoT et SaaS, la surface d'attaque a augmenté, ce qui offre aux acteurs de la menace davantage de possibilités d'infiltrer une entreprise. En outre, les offres de ransomware-as-a-service et d'automatisation ont abaissé la barrière technique pour le déploiement de campagnes sophistiquées de logiciels malveillants et ont donné aux acteurs de la menace l'accès aux outils dont ils ont besoin pour augmenter le volume, la gravité et l'ampleur des attaques.

Le DNS (Domain Name System) sert souvent de porte d'entrée aux pirates. En raison de sa large diffusion et du volume élevé du trafic, il est facile pour les pirates de dissimuler leurs activités. Les chercheurs en menaces de l'unité 42 de Palo Alto Networks ont constaté que 80 % des variantes de logiciels malveillants utilisent le DNS pour lancer des activités de commande et de contrôle (C2). Les attaquants abusent du DNS dans différentes méthodes pour introduire des logiciels malveillants et expulser des données. Les équipes de sécurité manquent souvent de visibilité sur ces processus. Elles ne peuvent donc pas prendre de mesures de défense efficaces. Les approches actuelles négligent l'automatisation, inondent souvent littéralement les équipes de données non coordonnées provenant de diverses solutions ponctuelles ou exigent des modifications de l'infrastructure DNS qui peuvent non seulement être facilement contournées, mais nécessitent également une maintenance continue. Il est grand temps de reprendre le contrôle du trafic DNS.

La série PA-5400 de Palo Alto Networks – composée des modèles PA-5445, PA-5440, PA-5430, PA-5420 et PA-5410 – offre une solution puissante et innovante pour protéger les centres de données à haute vitesse, les passerelles Internet et les environnements des fournisseurs de services. Ces pare-feux de nouvelle génération (NGFW) sécurisent tout le trafic, y compris les données chiffrées, et sont les premiers pare-feux au monde à intégrer l’apprentissage automatique (ML) en leur cœur.

Sécurité de nouvelle génération alimentée par le ML

- Protection en ligne sans signatures : Arrête les attaques inconnues, y compris celles basées sur des fichiers, et bloque immédiatement les nouvelles tentatives de phishing.

- Processus ML pris en charge par le cloud : Met à jour les pare-feux avec des signatures sans délai et des instructions en temps réel.

- Protection IoT : Détecte les appareils IoT grâce à une analyse comportementale et recommande automatiquement des politiques de sécurité.

- Recommandations de politiques automatisées : Réduit les erreurs humaines et fait gagner un temps précieux.

Transparence complète grâce à l'inspection de la couche 7

- Identifie les applications indépendamment du port, du protocole, du chiffrement ou des techniques d'évasion.

- Permet une utilisation sécurisée des applications grâce à des politiques personnalisables et granulaires pour les autorisations, l'inspection et le modelage du trafic.

- Permet la création d'étiquettes et de rapports App-ID™ personnalisés, incluant des analyses détaillées des applications SaaS autorisées et non autorisées.

- Protège contre l’exfiltration de données en détectant et bloquant en temps réel les fichiers et modèles de données potentiellement malveillants.

Architecture de sécurité puissante avec PAN-OS®

- Élément de contrôle central : PAN-OS® est la base de tous les NGFW de Palo Alto et permet une classification native du trafic, des menaces et des contenus.

- Sécurité centrée sur l'utilisateur : Relie le trafic aux identités des utilisateurs indépendamment de leur localisation ou de leur appareil.

- Réponse plus rapide aux incidents : Les politiques de sécurité sont basées sur les applications, le contenu et les utilisateurs, améliorant la posture de sécurité et réduisant les délais de réponse.

Les entreprises comptent aujourd'hui trois fois plus d'appareils IoT connectés que d'utilisateurs.1 Les entreprises ont besoin de ces appareils pour faire fonctionner leur entreprise, mais ne peuvent pas leur faire confiance. Les appareils connectés représentent un risque immense en matière de cybersécurité, car ils sont vulnérables, ne sont pas vus et ne sont pas modifiés. En fait, 57 % de ces appareils, souvent livrés avec leurs propres vulnérabilités, sont vulnérables à des attaques de gravité moyenne ou élevée. C'est particulièrement inquiétant lorsqu'ils sont connectés au réseau et qu'ils ont un accès libre. Les équipes de sécurité qui ne sont que rarement impliquées dans l'approvisionnement trouvent qu'il est extrêmement difficile de sécuriser ces appareils, car ils sont incroyablement variés, ont des cycles de vie longs et ne sont pas couverts par les contrôles de sécurité traditionnels.

Die FortiGate Firewall – Sicherheit durch Kontrolle

Herzstück der Sicherheit ist die patentierte Fortinet Firewall. Diese bietet nicht nur Schutz vor unerwünschtem Zugriff und aktueller Schadsoftware. Sie gestattet auch ein informatives Monitoring aller relevanten Verbindungsanfragen und liefert so allzeit einen Überblick über die Aktivitäten im eigenen Netzwerk. Hierbei lassen sich die Firewall Regeln gemäß den eigenen Erfordernissen definieren, sodass Workflow und Sicherheit einander nicht in die Quere kommen. Durch die Zuweisung von Bandbreite für verschiedene Tasks/Nutzer liefert die Firewall von FortiGate auch einen sinnvollen Beitrag zur bestmöglichen Einteilung der eigenen Ressourcen, sodass kein Bisschen Bandbreite verschenkt werden muss.

Möglich macht es das implementierte Regelwerk der FortiGate Firewall, das weitgehende Konfigurationsmöglichkeiten gestattet. An dieser Stelle lassen sich auch Features wie AntiVirus, die Sperrung gewisser URLs, IPS und dergleichen gemäß den eigenen Vorstellungen anpassen.

FortiGate – Extrem variabel durch Lizenzbündel

Sollten Sie bei uns FortiGate kaufen, können Sie in puncto Leistungsumfang und Features aus dem Vollen schöpfen. Wir bieten Lizenzbündel in unterschiedlichsten Ausführungen, sodass sich die Preis-Leistung exakt auf Ihren technischen Bedarf abstimmen lässt. Egal, ob Sie also eine hochkomplexe IT-Infrastruktur allumfassend schützen wollen oder lediglich einige Kernfunktionen für Ihre Online-Kommunikation und Kundenakquise benötigen. Sowohl kleine als auch große Ansprüche wissen wir mit unseren FortiGate Paketen vollumfänglich zu bedienen. Entsprechend haben Sie genau in der Hand, wie viel Budget Sie für diese Sicherheits-Features investieren wollen.

Fortinet FortiGate – Zuverlässig seit 2002

Wie eingangs erwähnt, ist FortiGate zweifelsohne eines der Flaggschiff Produkte von Fortinet. Handelt es sich dabei doch um die erste Produktklasse von Fortinet. Entsprechend ausgereift ist die Technik dahinter. Ein wichtiger Punkt, wenn es um Datensicherheit und solide Netzwerkintegrität geht! Heute ist Fortinet einer der weltweiten Marktführer für Netzwerksicherheit. Rezensenten lobten dabei immer wieder folgende Features in den aktuellsten Editionen:

- Anti Spam

- Ein starkes IPS (Intrusion Prevention System) – Schutz vor Fremdzugriff

- Umfassende Web Filter Optionen

- Das erstellen virtueller, privater Netzwerke

- Erhöhte Sicherheit durch VOIP Optionen

- Application Control

- Web Control

- Deep Scanning Optionen

Das nahezu einhellige Fazit ist dabei, dass FortiGate auch in seiner neuesten Inkarnation hervorragend für mittlere und große Infrastruktur-Umgebungen geeignet ist. Die erprobte Firewall von Fortinet verfügt (gemessen am Marktstandard) über erweiterte Sicherheitsfunktionen und dennoch eine einfache Integration. Als Sicherheitsinstrument unterstützt es bei sorgfältiger Inhaltsinspektion und dem Unterbinden von unbefugtem Zugriff gleichermaßen zuverlässig.

Fortinet FortiGate ist Ihr sicheres Portal zum Netz

Eine umfassende Vernetzung ist heutzutage auf Geschäftsebene fast nicht mehr wegzudenken. Selbst Firmen und Branchen, die selber inhaltlich nichts mit IT „am Hut“ haben, kommen heute kaum noch um die Digitalisierung umhin. Doch die damit einhergehenden technischen Chancen kommen leider nicht ohne Gefahren daher. Insbesondere weil Industriespionage und Co. somit ganz neue Einfallspforten zu Füßen liegen. FortiGate liefert Ihrem Business die notwendigen Sicherheitsressourcen, die es Ihnen gestatten, Ihre geschäftliche Internetnutzung und Datensicherheit hinter Schloss und Riegel zu behalten. Gleichzeitig unterstützt es Ihr Ressourcen Management diesbezüglich und verschafft Ihnen Überblick durch lückenlose Protokollierung sämtlicher Zugriffe. Haben Sie Fragen zu FortiGate und wie sich dieses Stück Technik bestmöglich mit Ihren konkreten Anforderungen vereinbaren lässt? Dann nehmen Sie jetzt Kontakt zu uns auf! Wir von der EnBITCon GmbH finden heraus, welches Fortinet Bundle Ihren Ansprüchen am besten entgegenkommt!